Vor wenigen Wochen hab ich im UNI-Abfall einen schönen HP Laserjet 4300n mit Wendeeinheit und extra Blattspeicher gefunden. Sogar der Toner war noch drin. Da die Drucker unverwüstlich sind und extrem schnell drucken, dachte ich mir: Das Teil würde bei mir zu Hause echt super aussehen.

Nachdem ich den Drucker zu Hause aufgestellt habe, habe ich ein bisschen Fehleranalyse gemacht. Ohne Grund werden die das Teil wohl nicht weggeworfen haben.

Fehlerbild des HP Laserjet 4300n

Angeschlossen und eingeschalten hat der Drucker einwandfrei gebootet. Schonmal ein gutes Zeichen. Im Menü wollte ich dann die Verbrauchsanzeige ausdrucken lassen. Dabei druckt der Drucker genau eine Seite mit allen Verbrauchsanzeigen, also wie voll ist der Toner und wie lange hält der Wartungskit noch.

Papier wurde eingezogen. Aber dann hat der Drucker einen Papierstau angezeigt. Als ich das Papier raus gefischt hatte, fiel mir auf, dass der Toner zwar korrekt aufgetragen war, aber dieser nicht fixiert war. Ich habe den Druck dann nochmal beobachtet und das Papier wurde einfach nicht in die Fixiereinheit eingezogen.

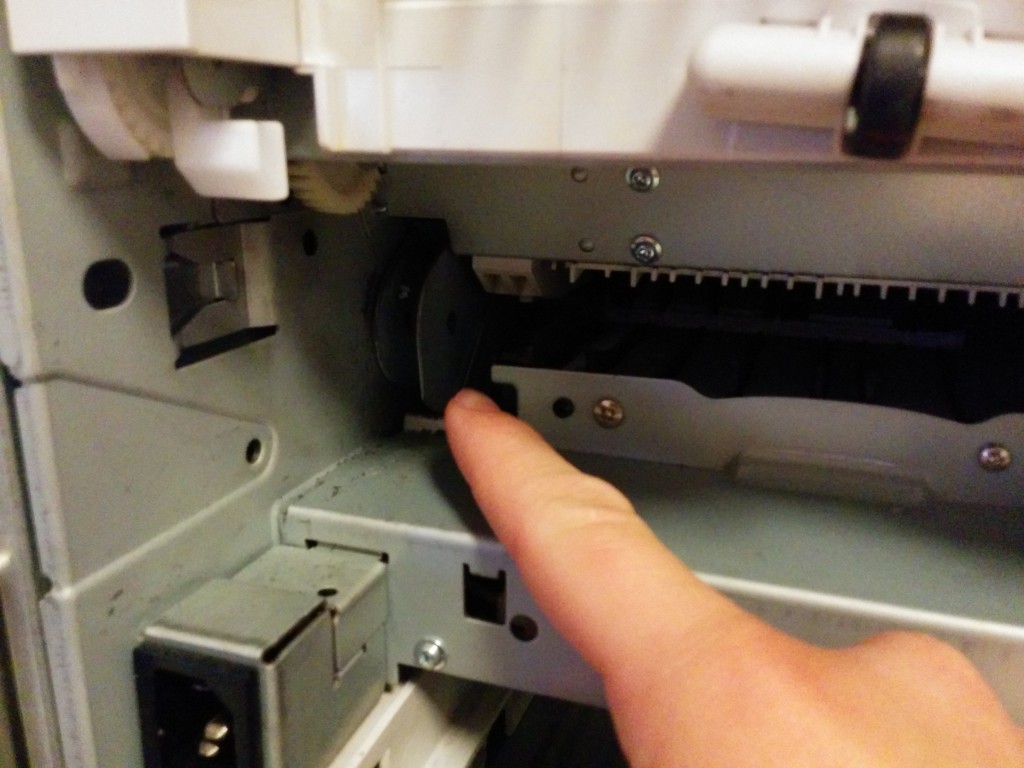

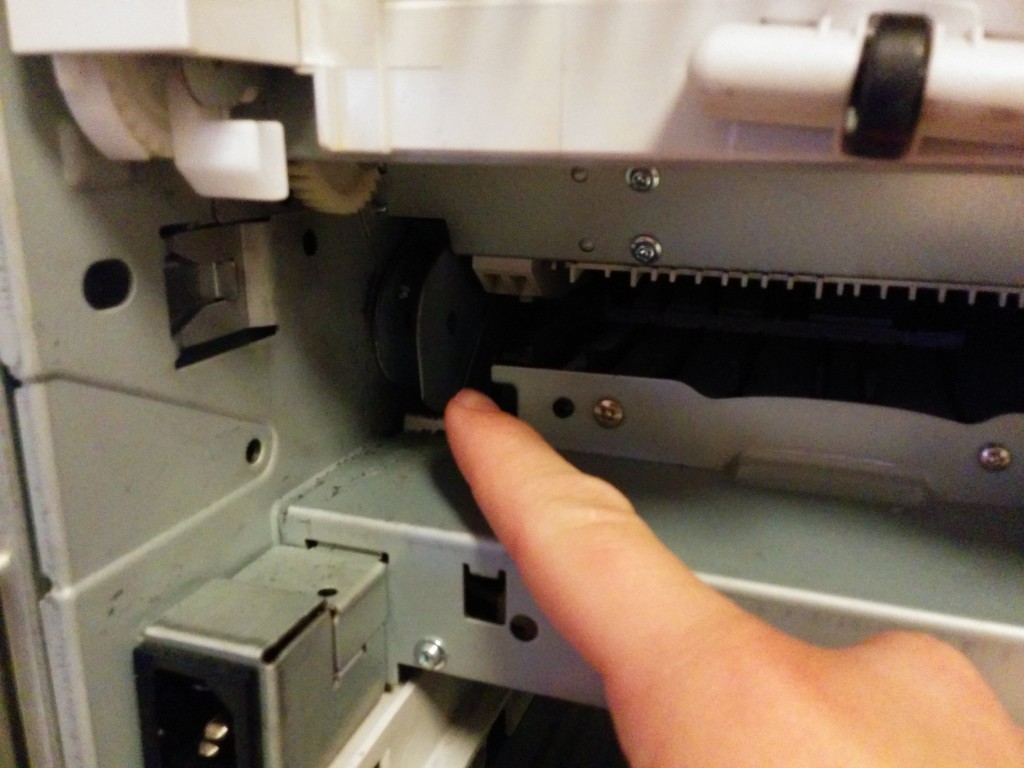

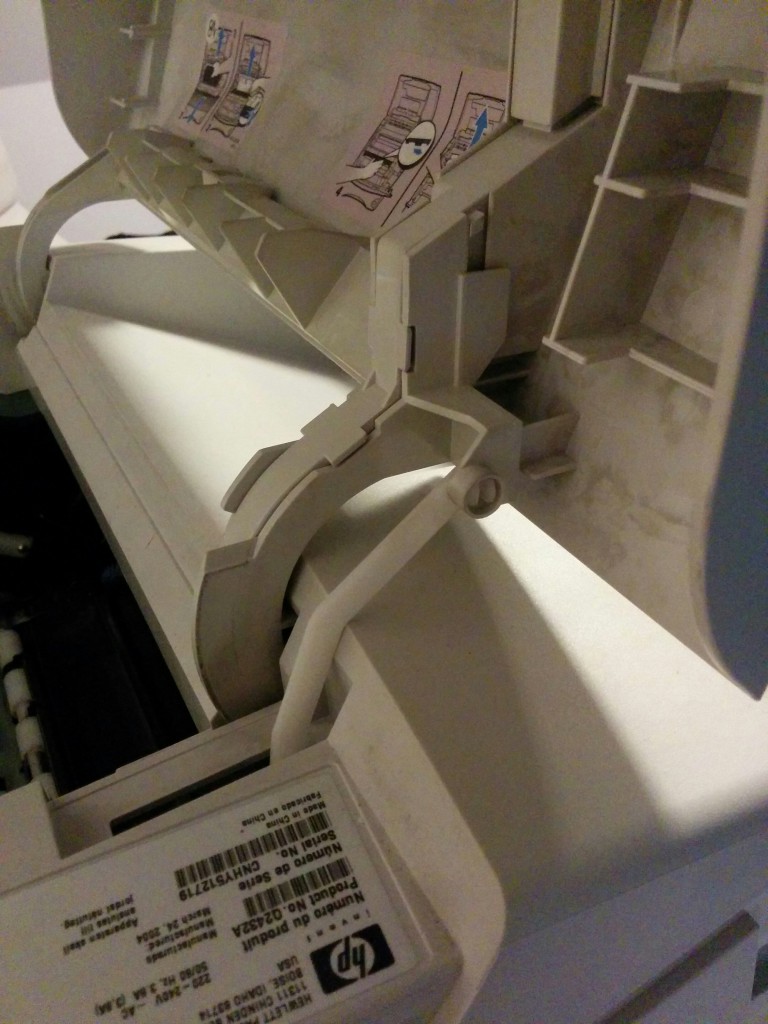

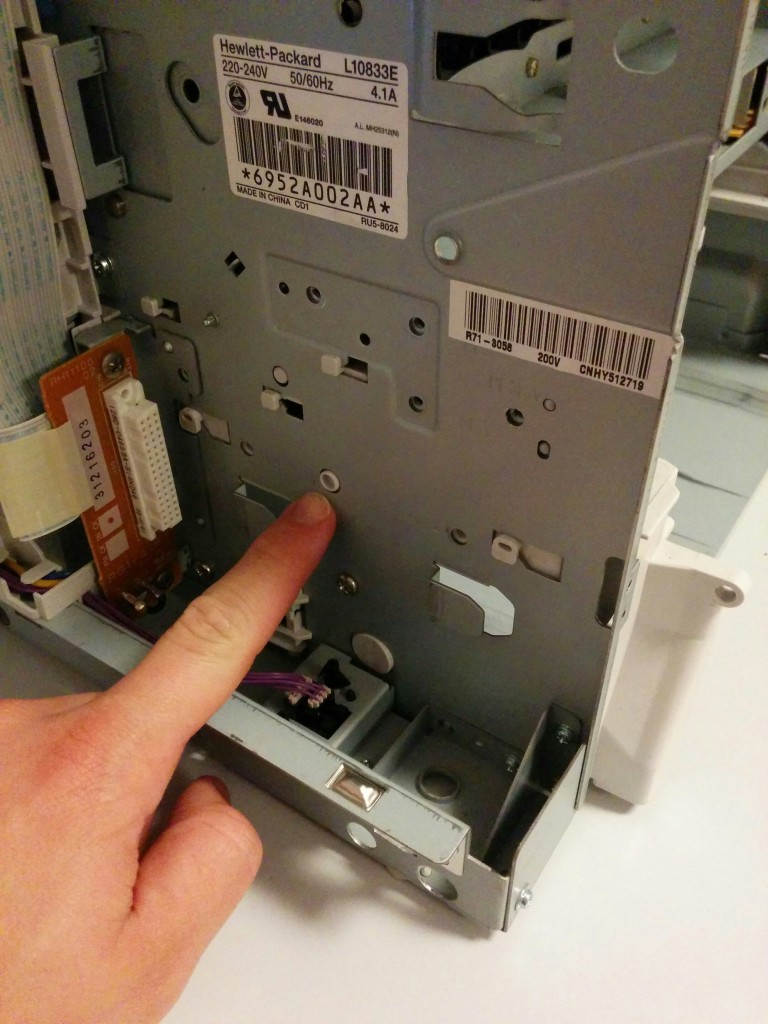

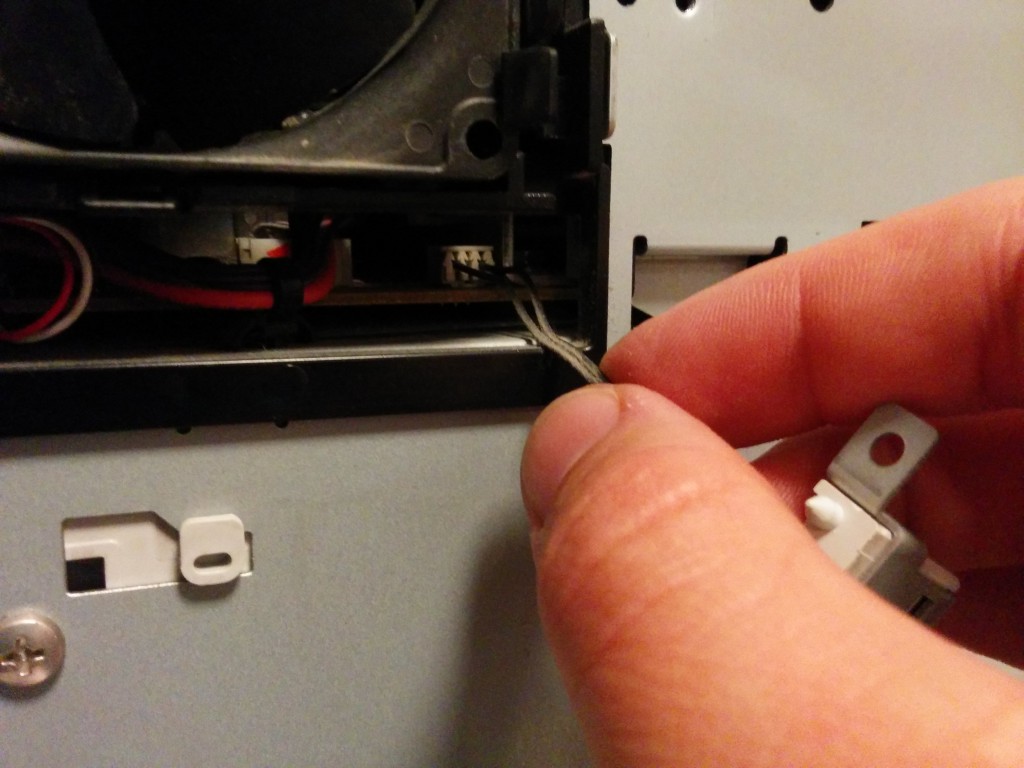

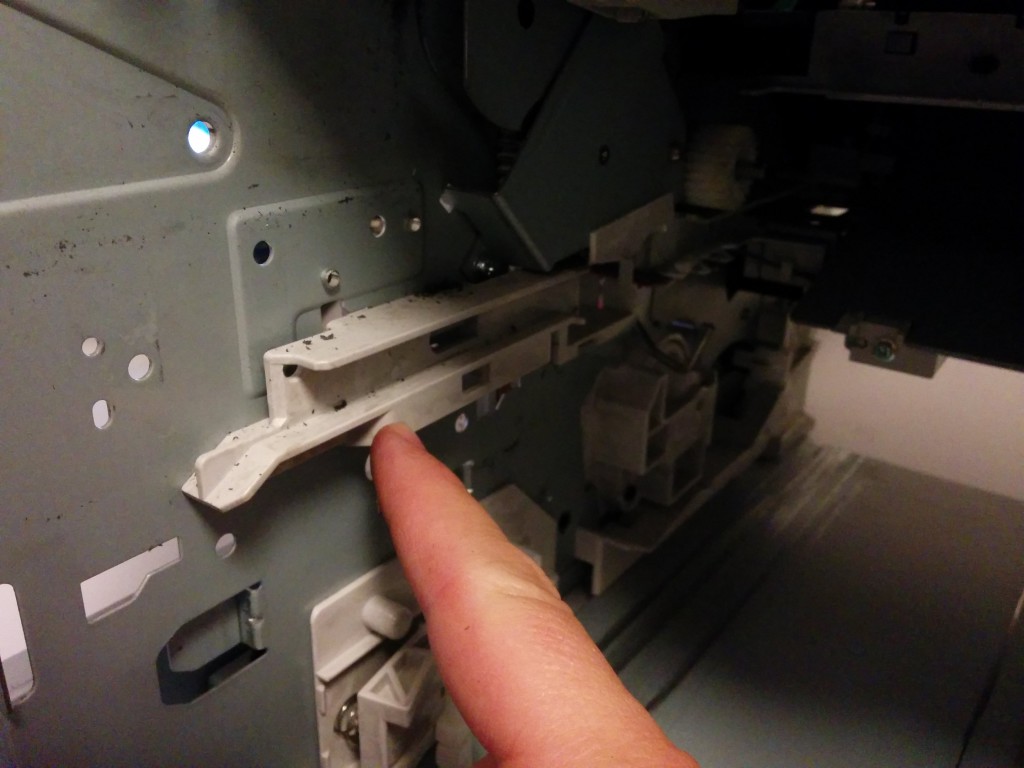

Nachdem ich die hintere Abdeckung abgenommen hatte, sah ich ein fehlendes Zahnrad auf der linken Seite (siehe Foto). Eigentlich sollte dort ein schwarzes Zahnrad sein.

Das Ersatzteil

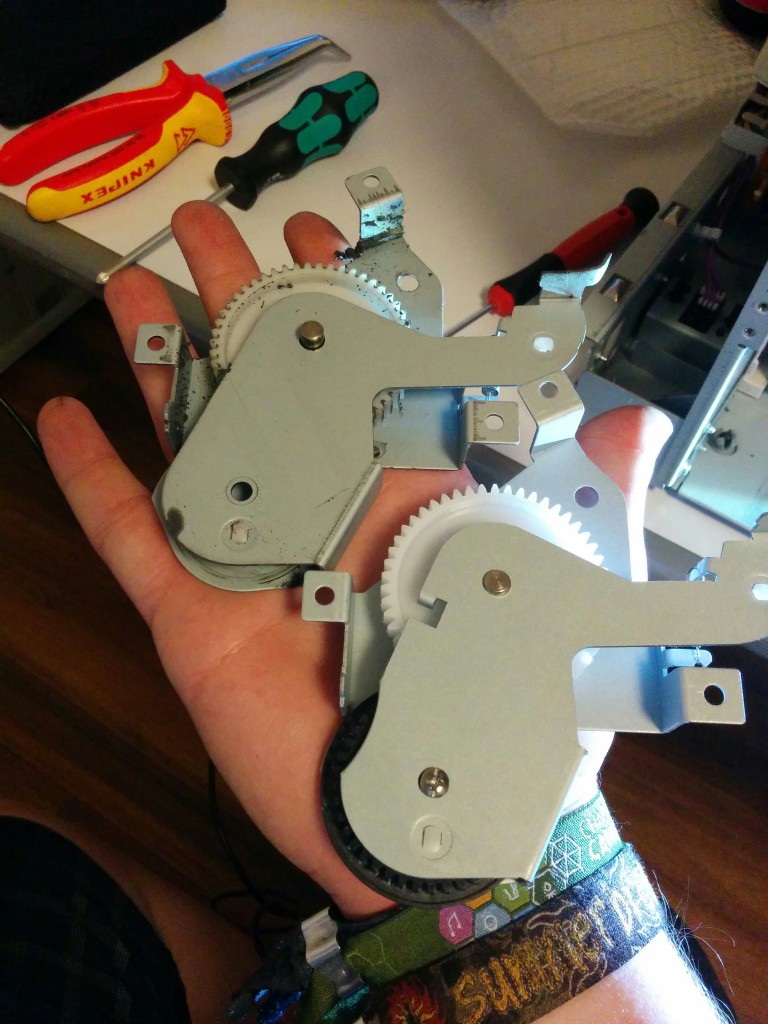

Tja die Suche für das Ersatzteil hat sich als etwas schwierig heraus gestellt, da ich nicht genau wusste, wie das Teil genau heißt. Nach etwas Suche wusste ich dann den Namen: swing plate bzw. Schwungplatte. Das Ersatzteil gab es für ca. 20 Euro bei diesem Onlineshop: http://www.fuser-centrum.de/drucker-ersatzteile-laserdrucker/rm1-0043-060-swing-plate-asm-lj-4200-4250-4300-4345-4350.html

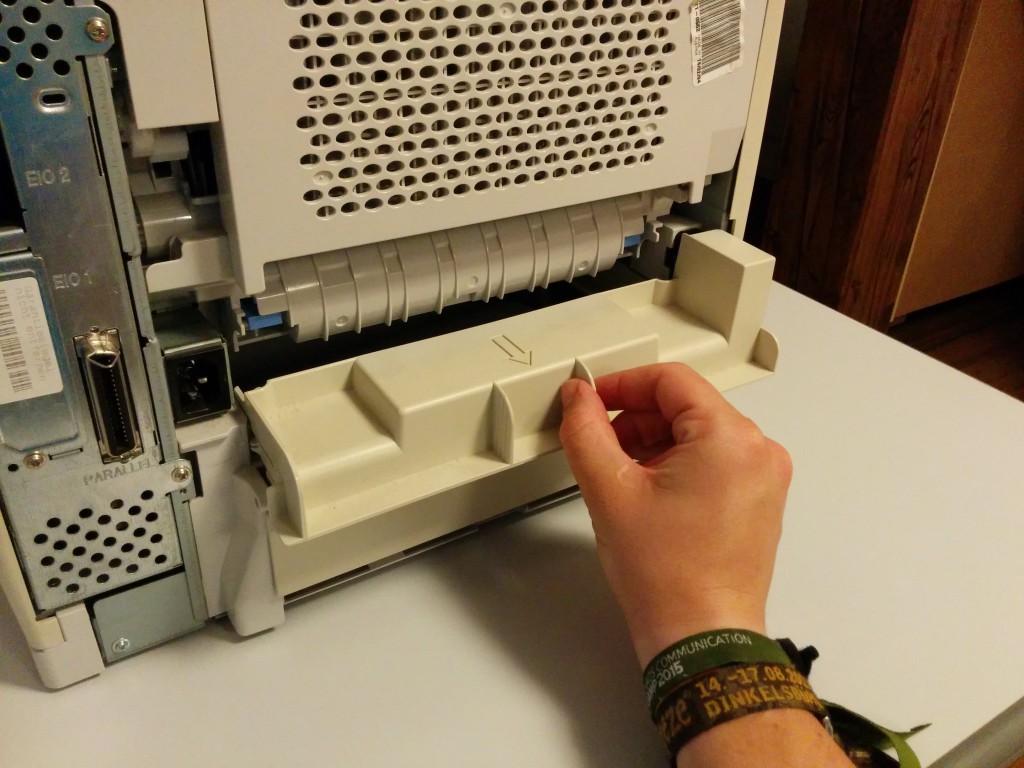

Die Reparatur

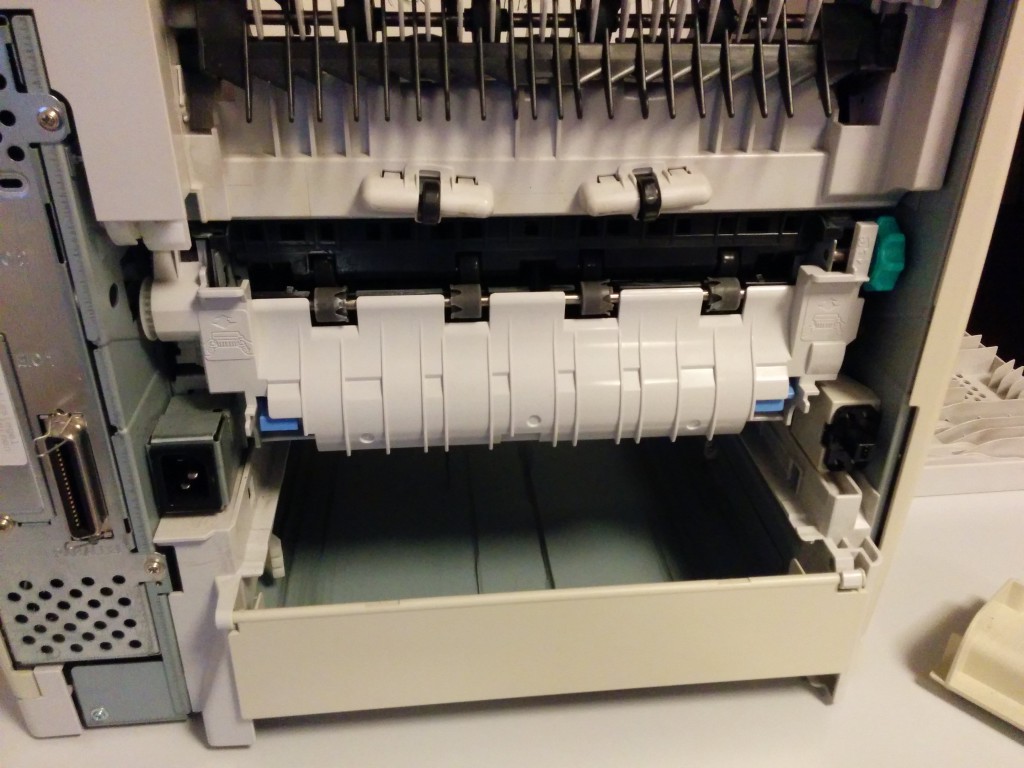

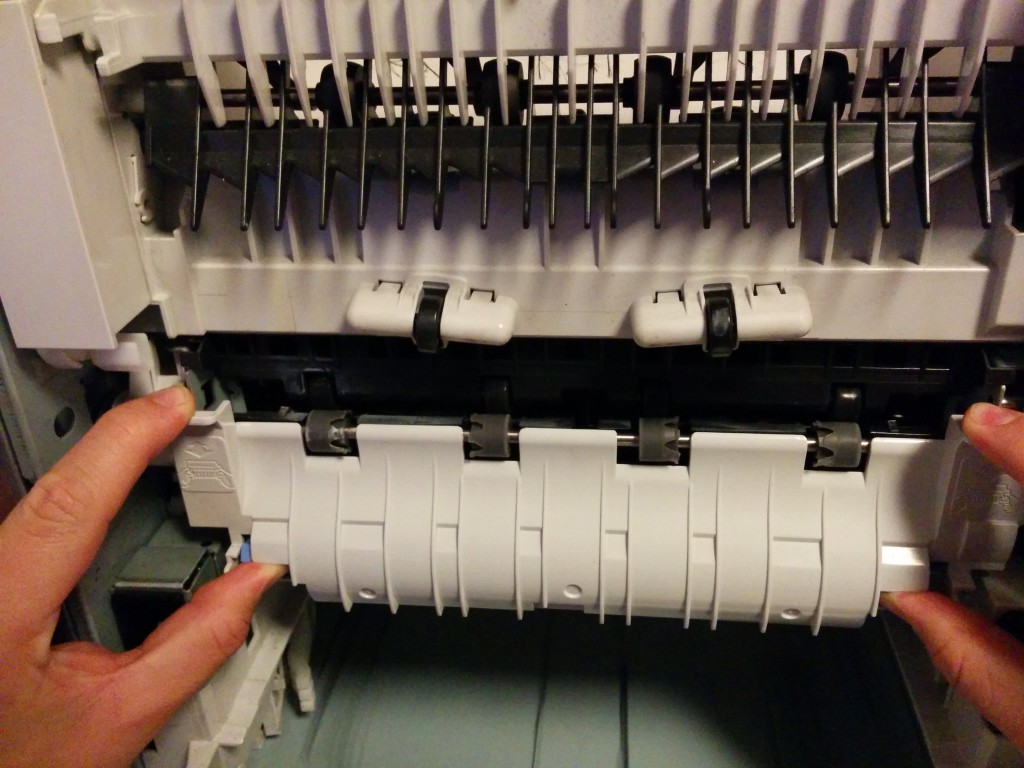

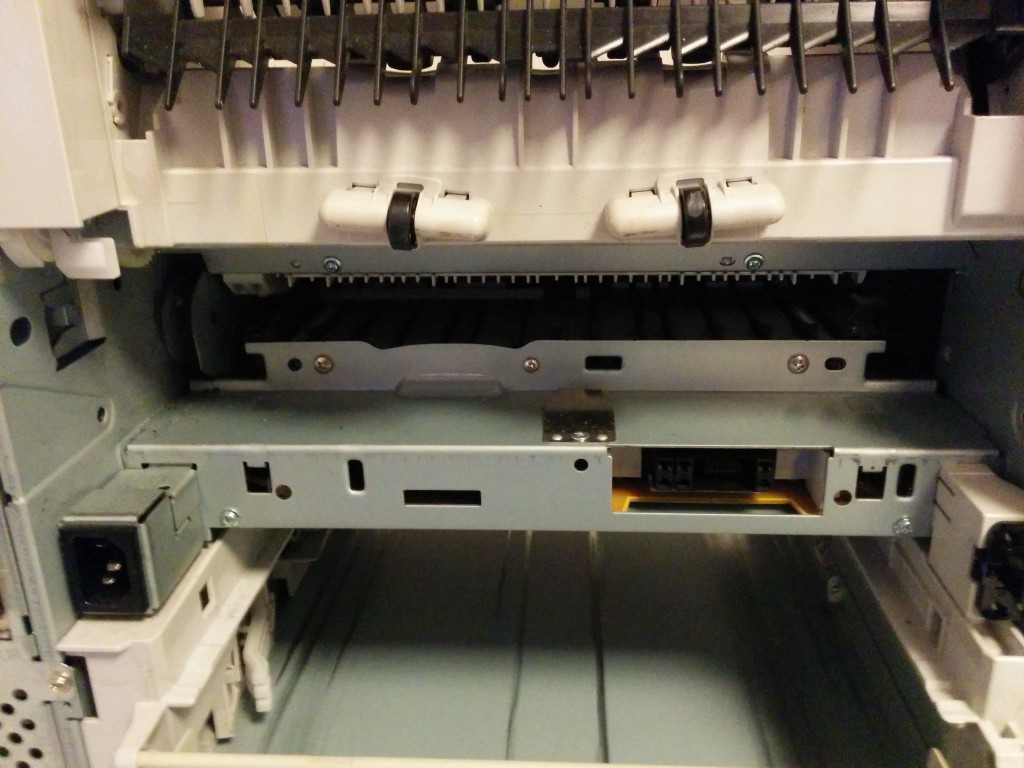

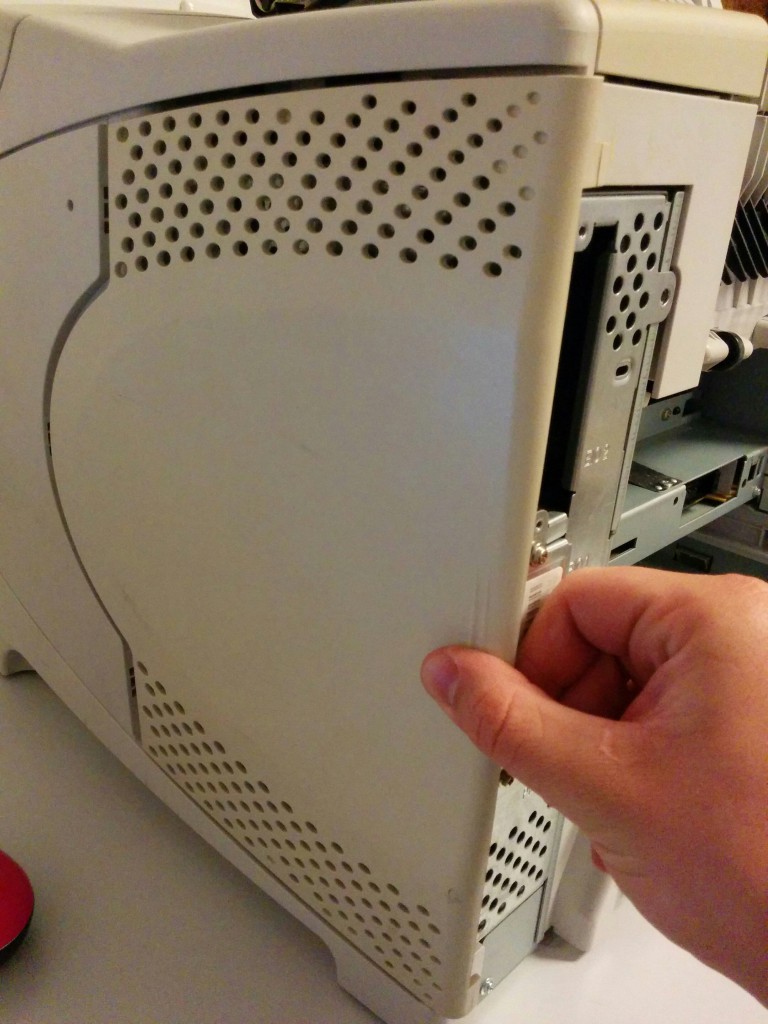

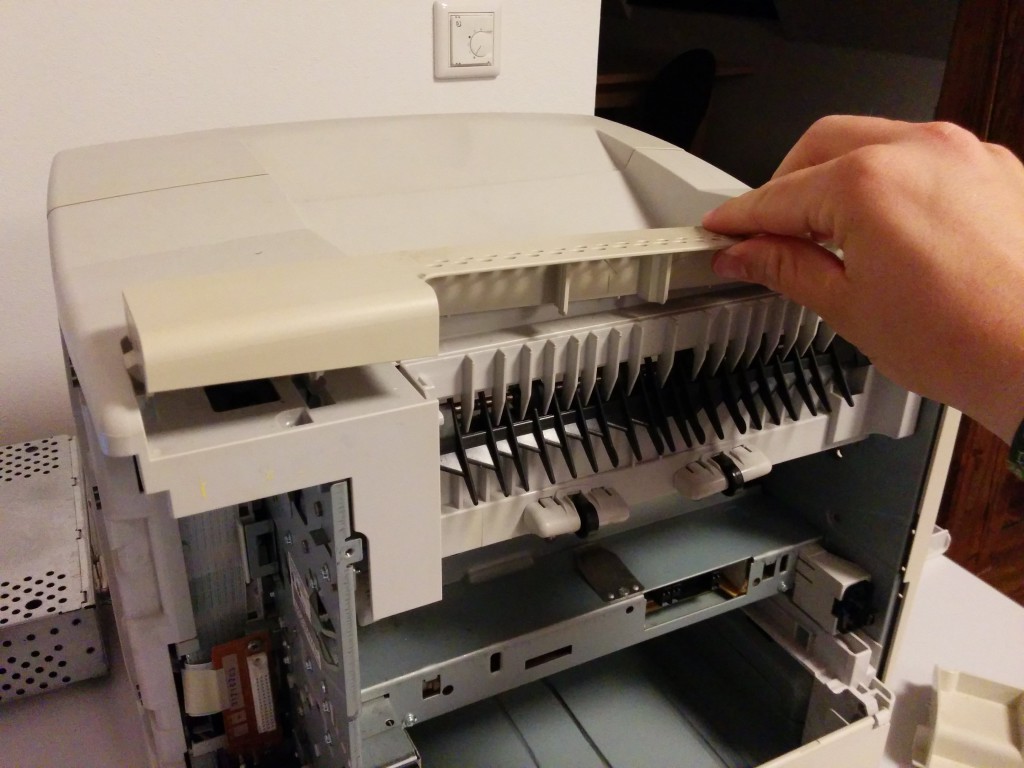

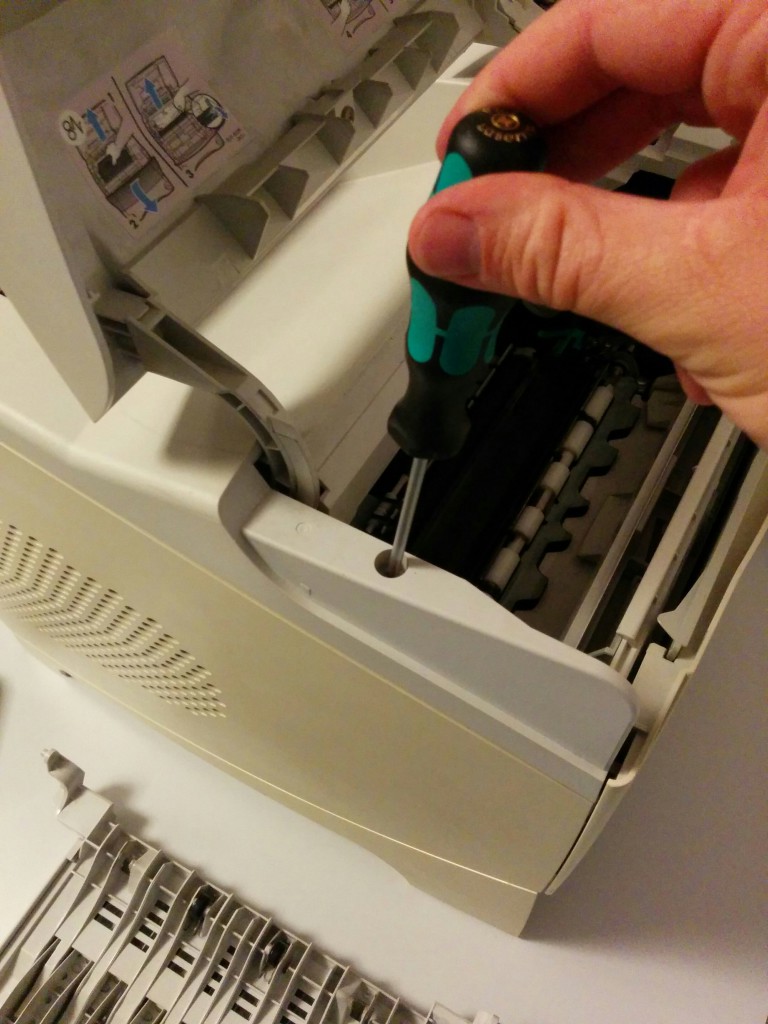

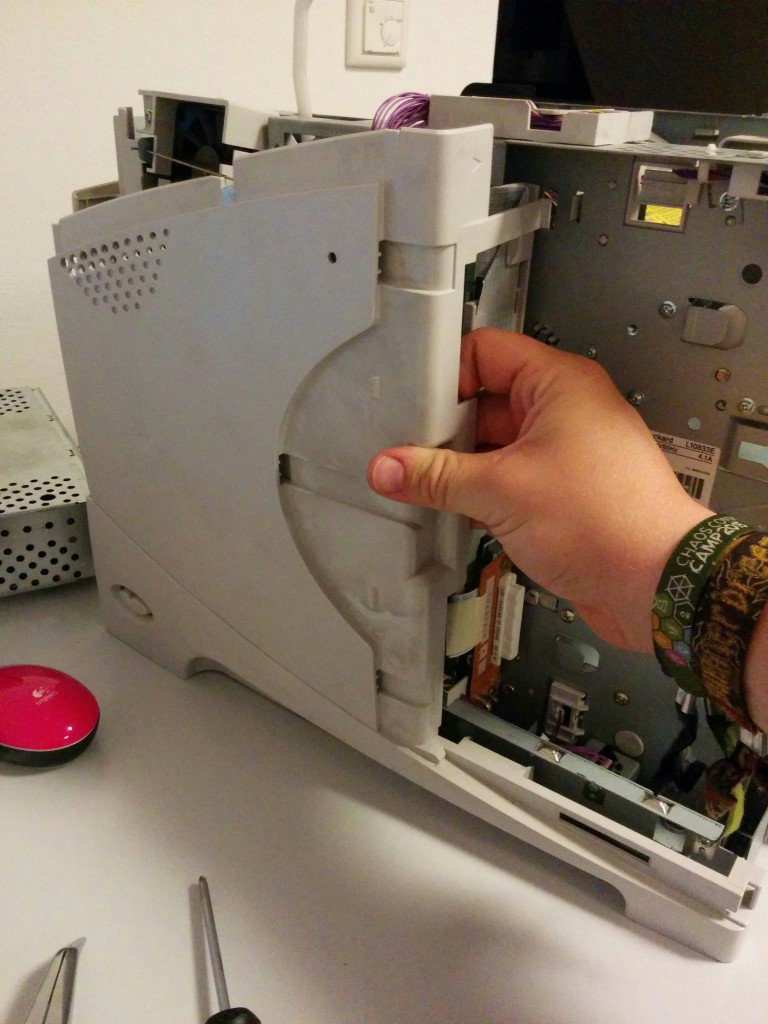

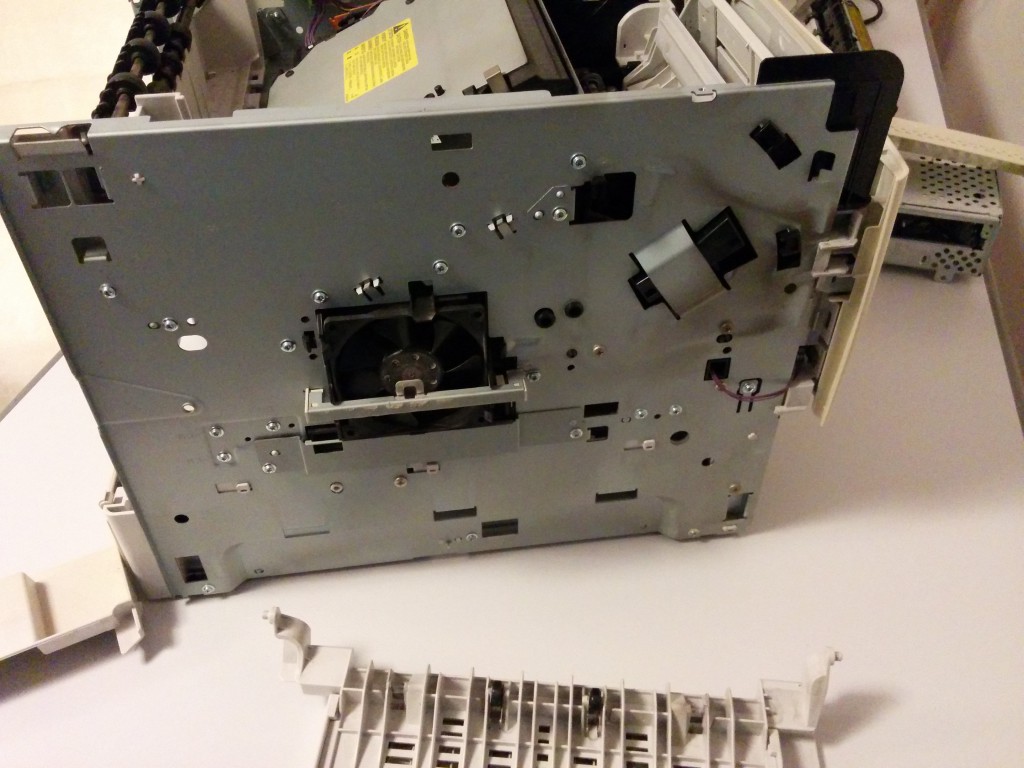

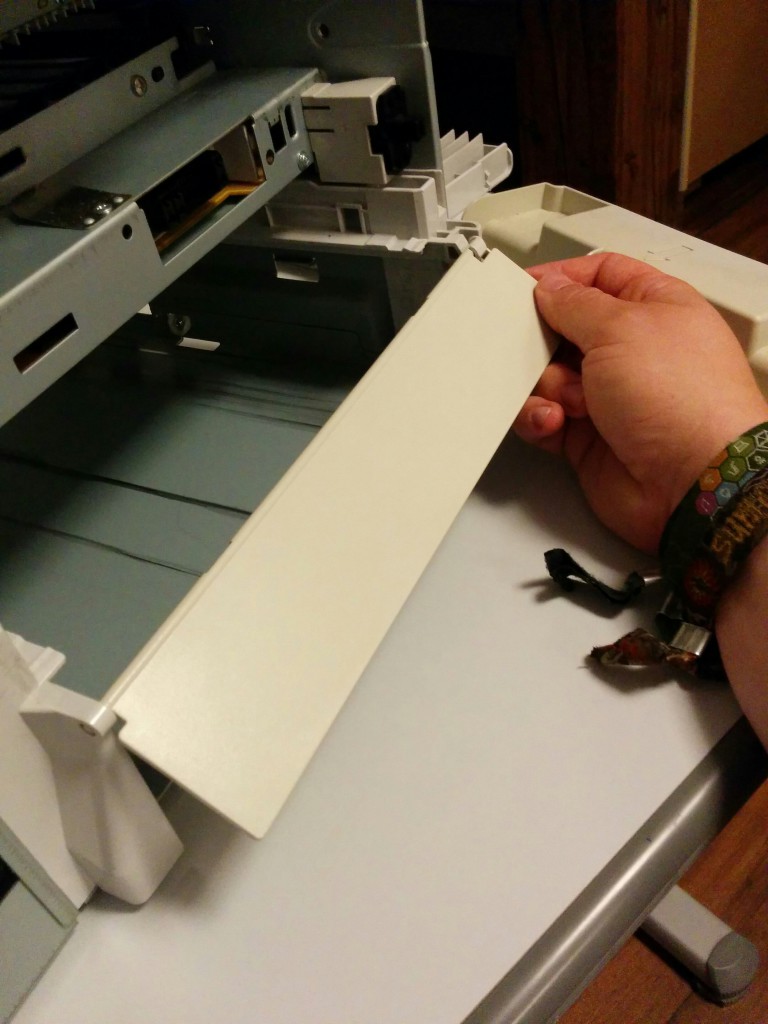

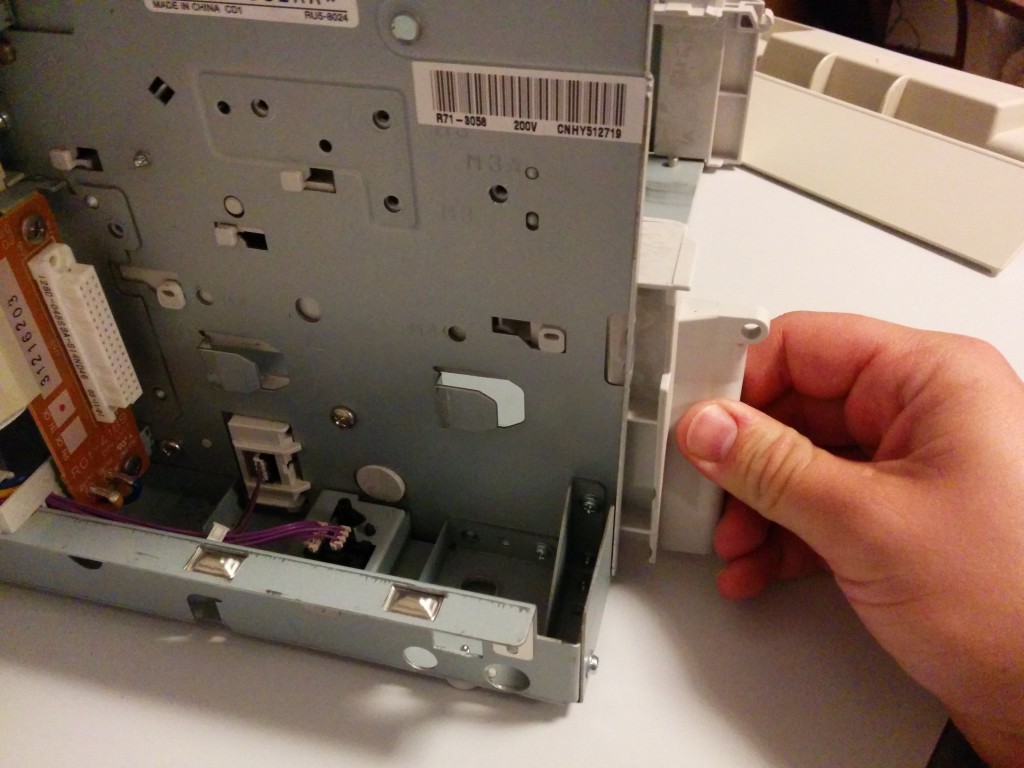

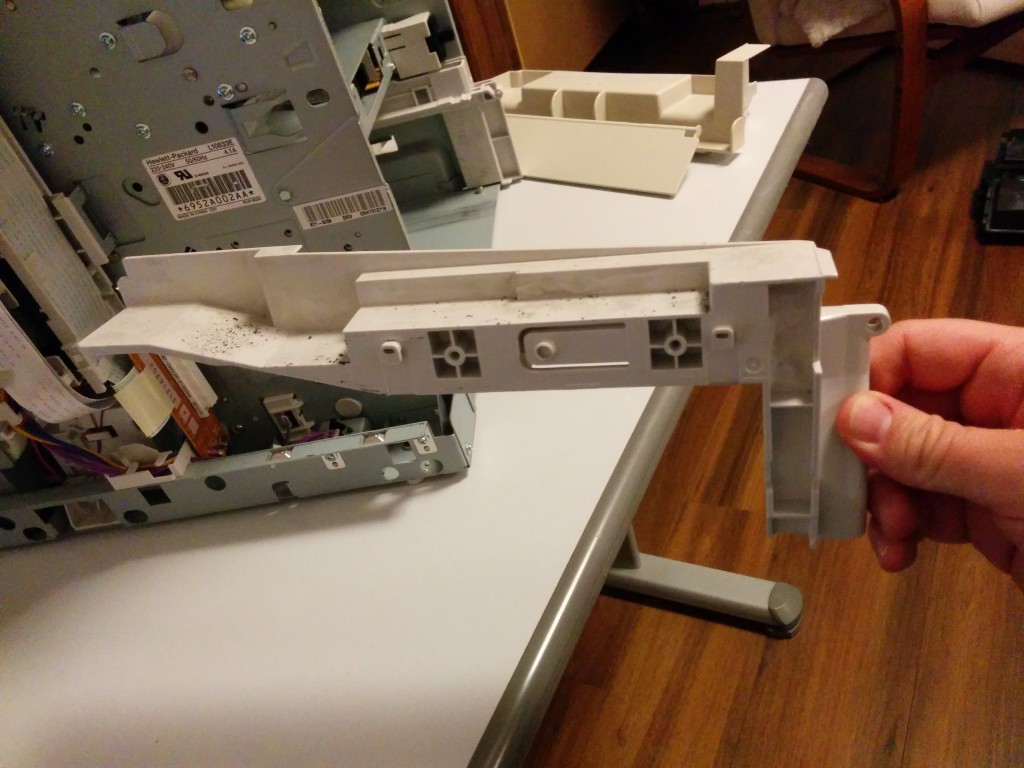

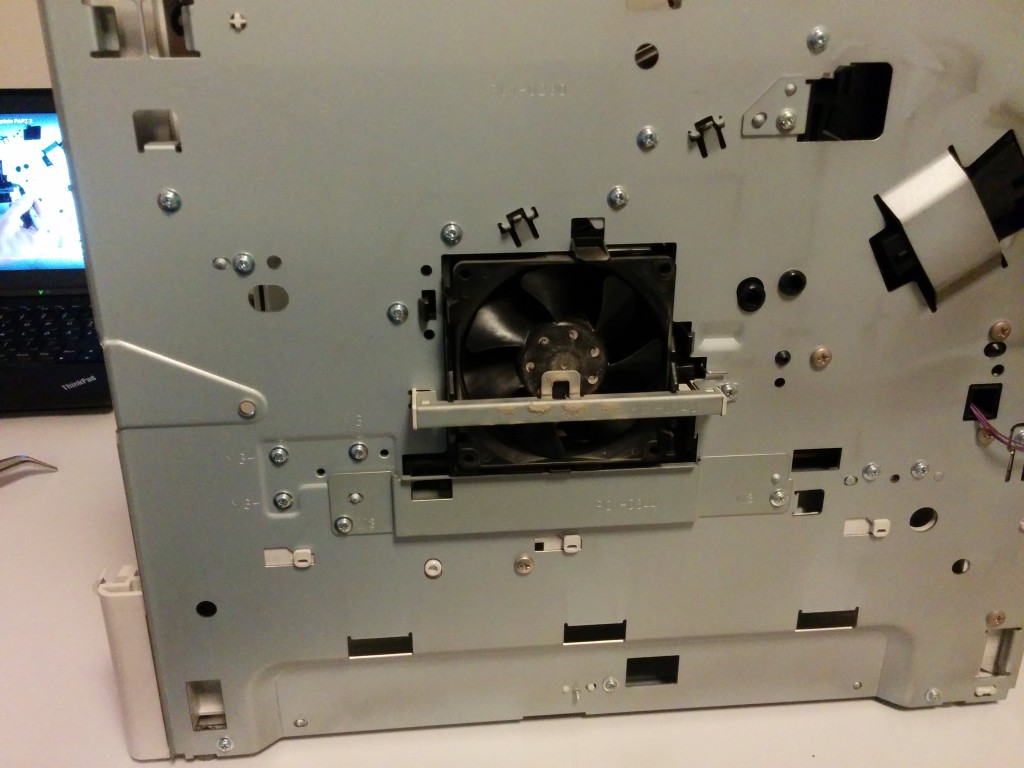

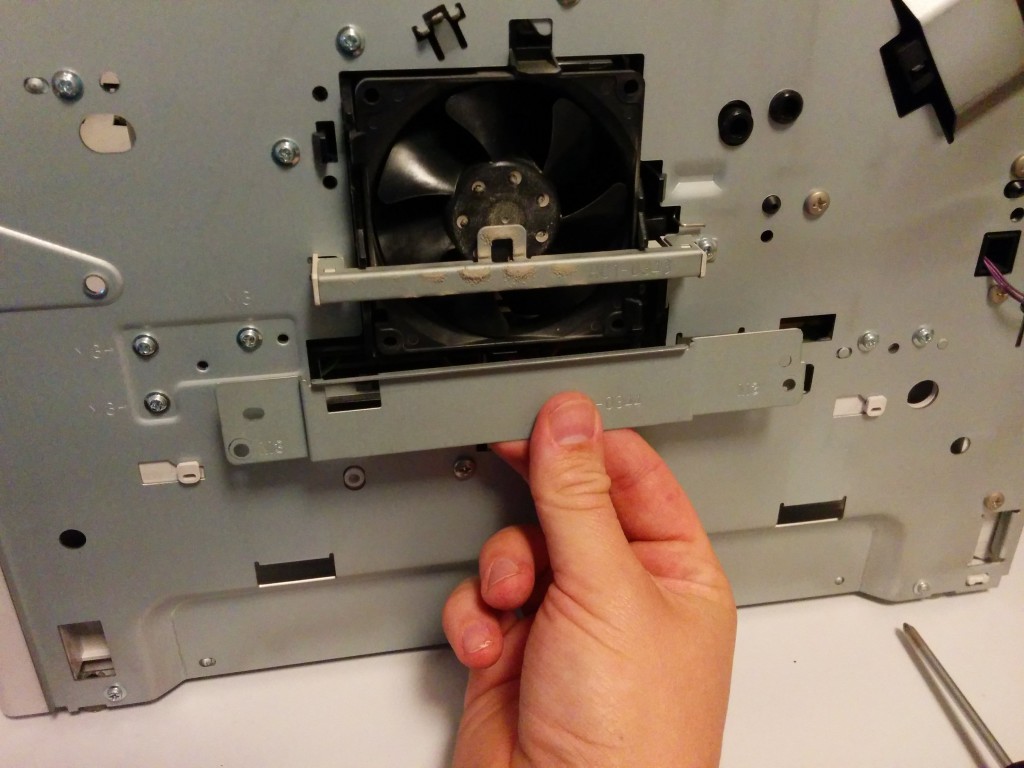

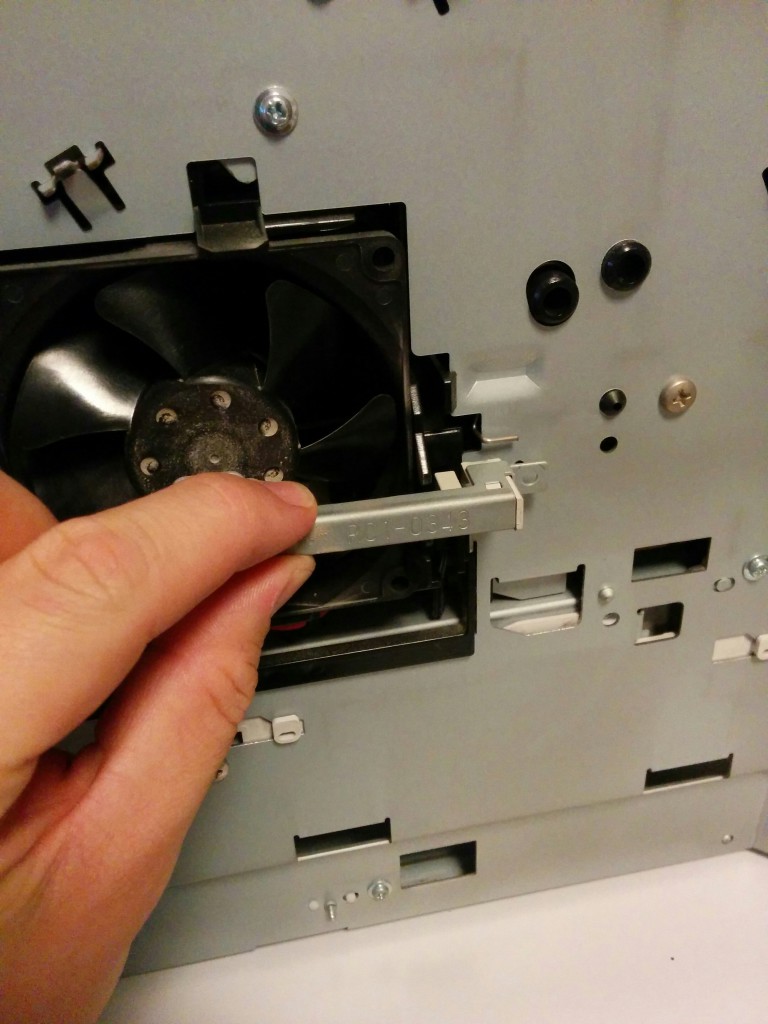

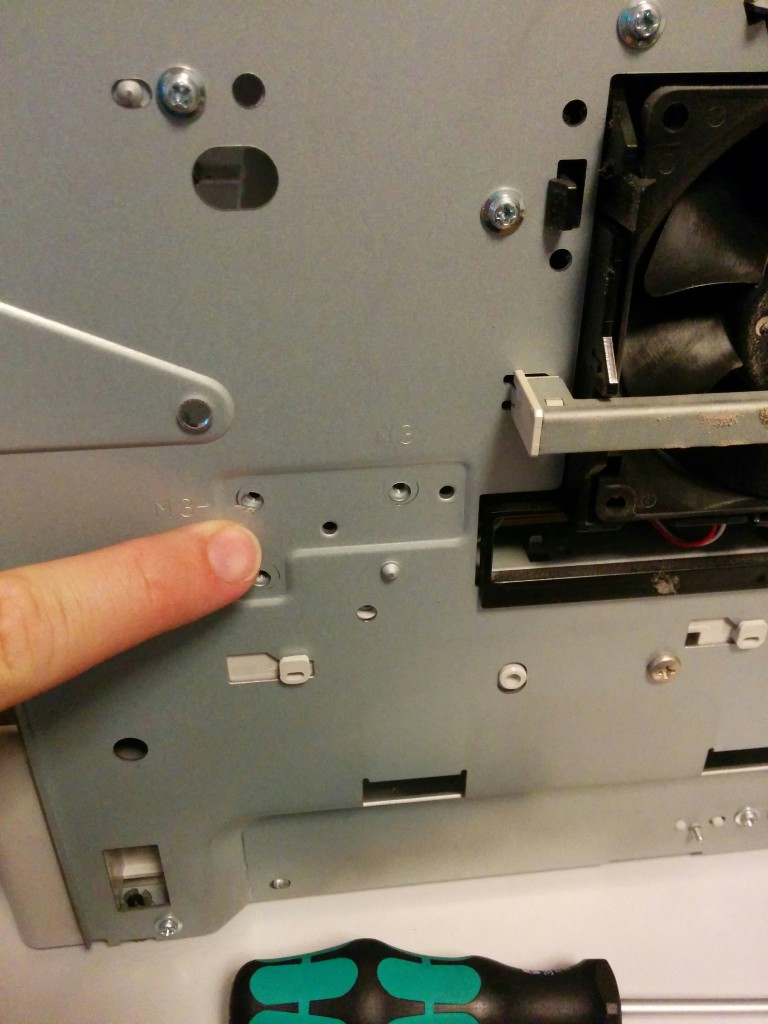

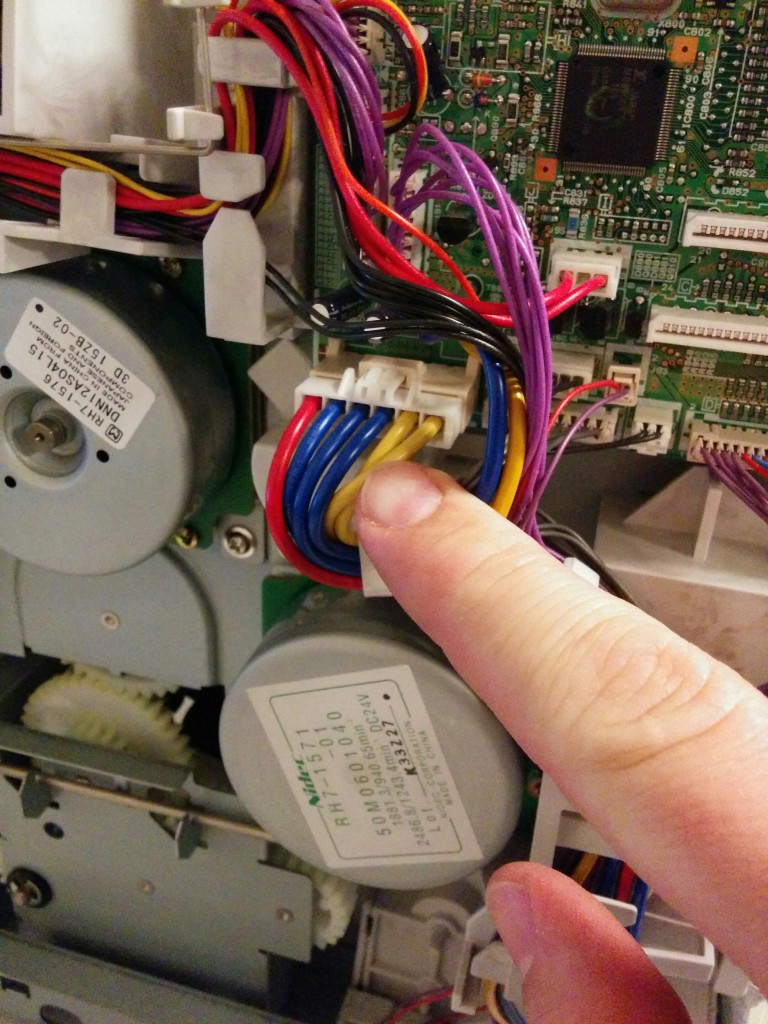

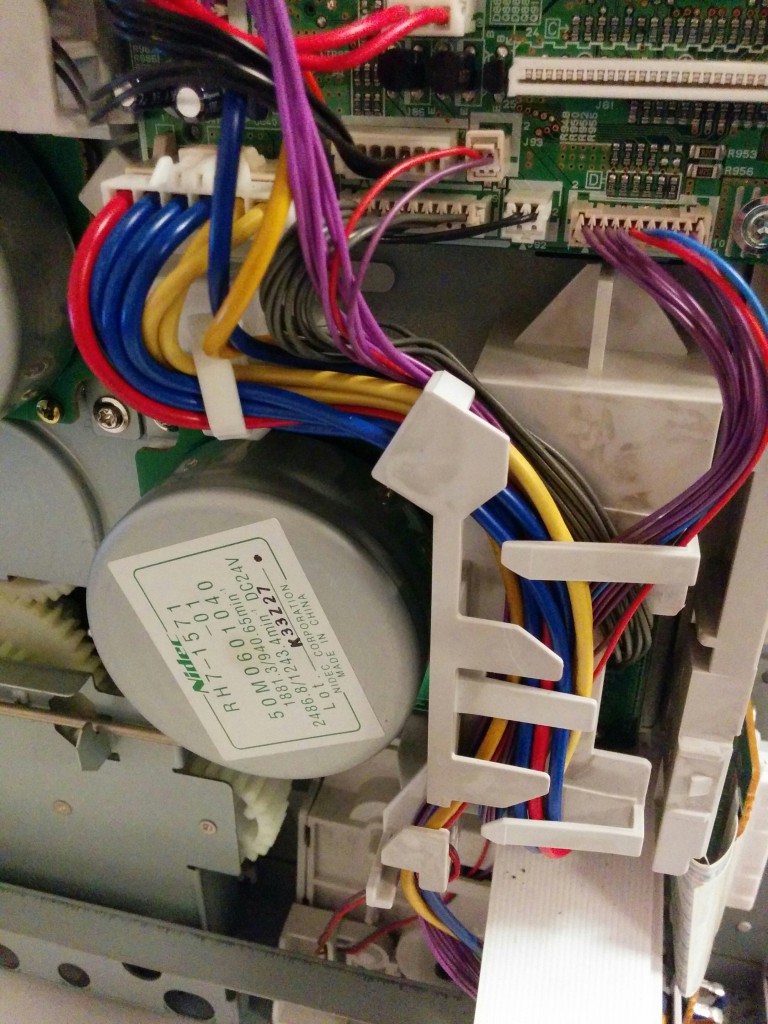

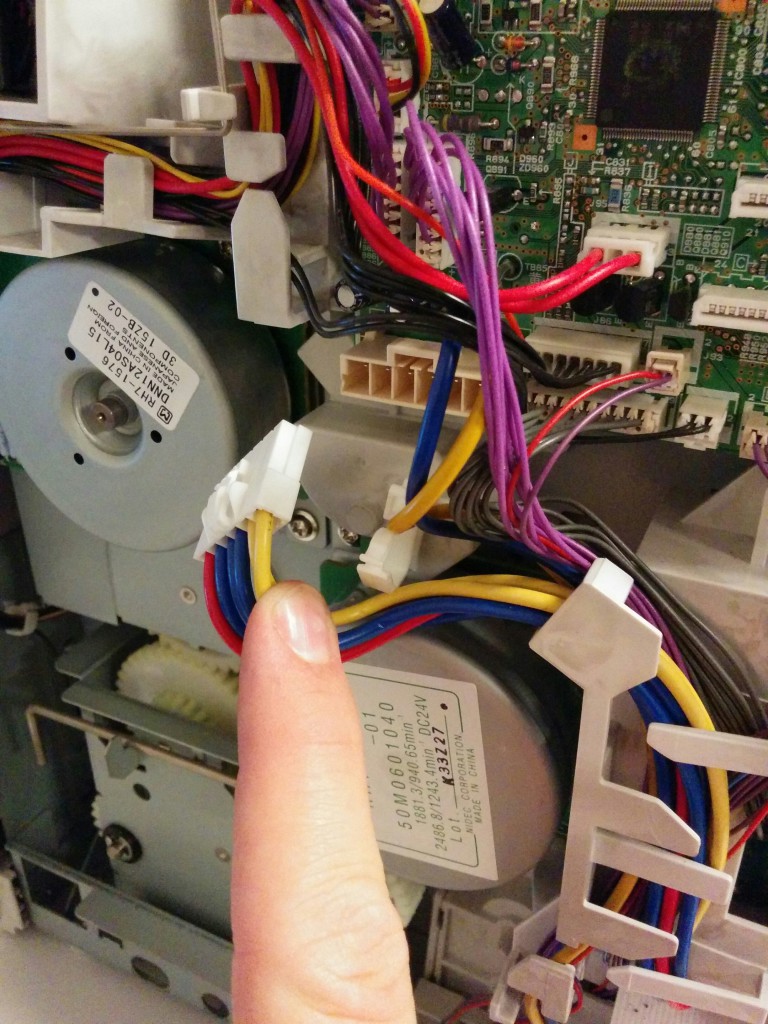

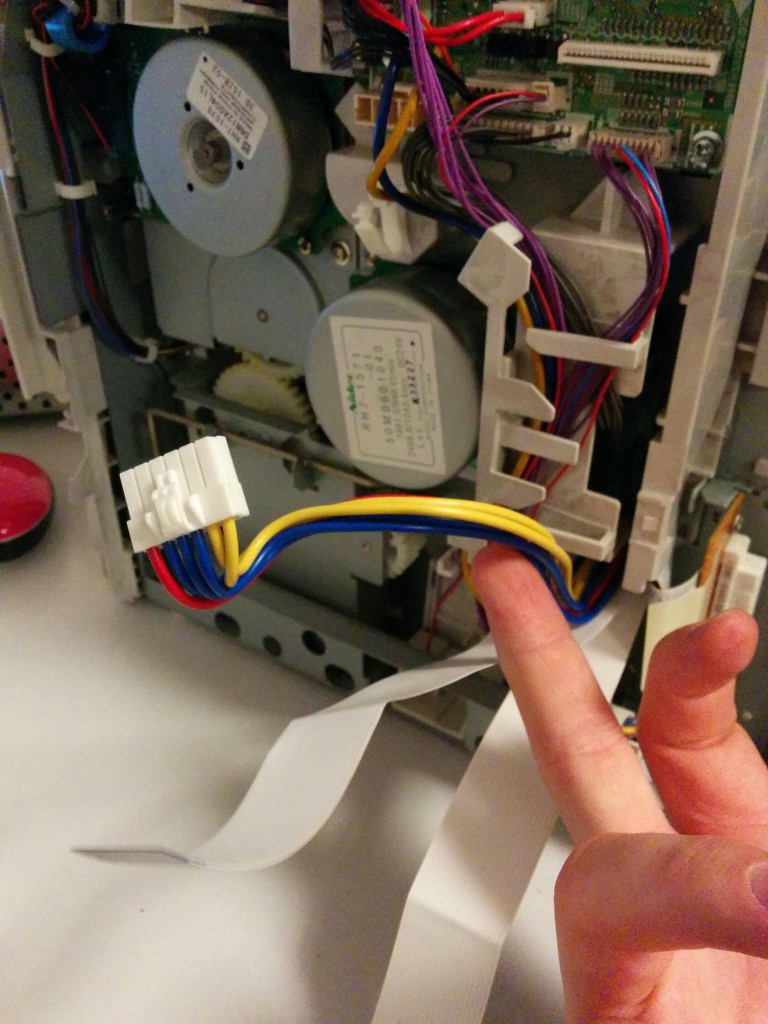

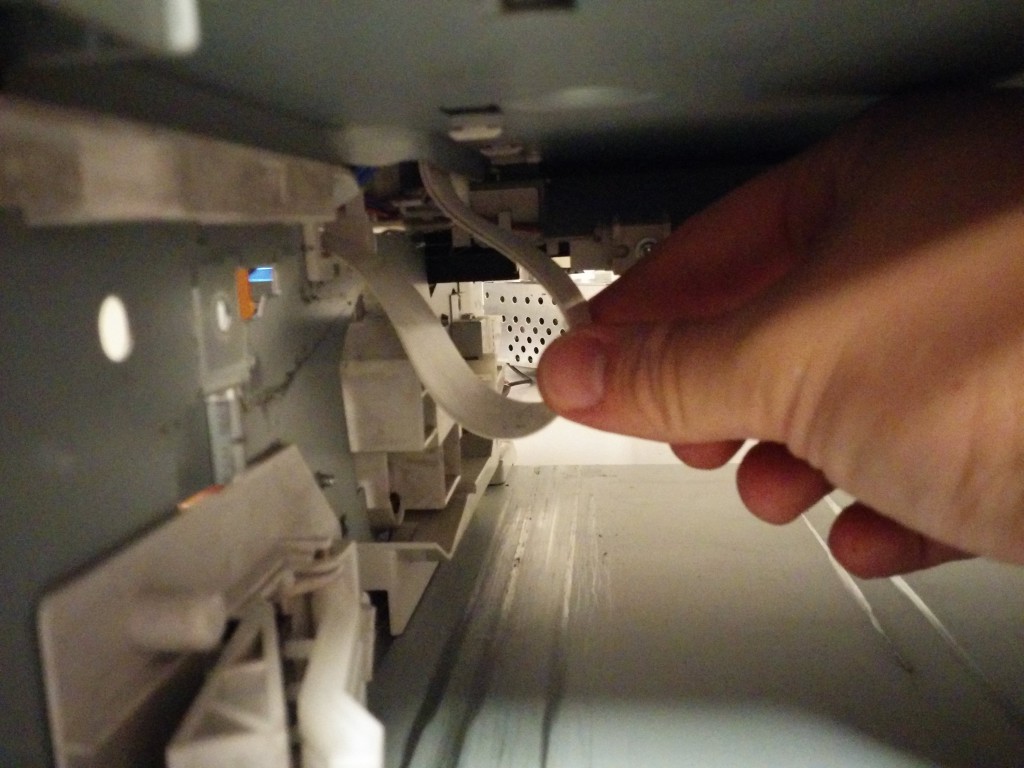

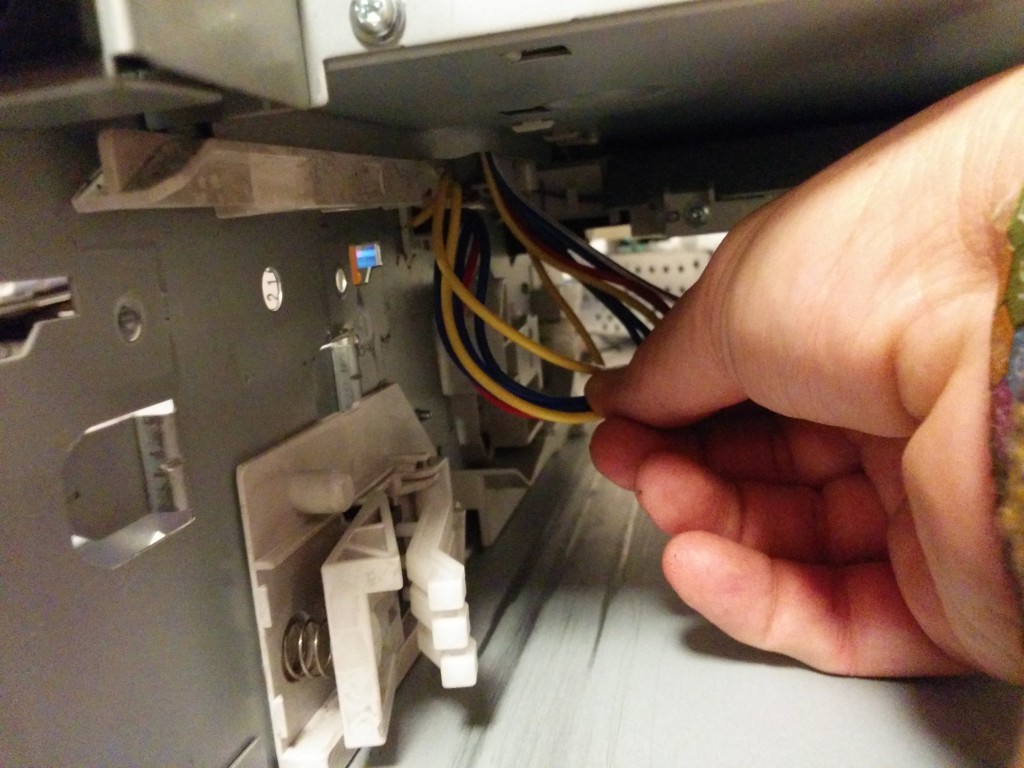

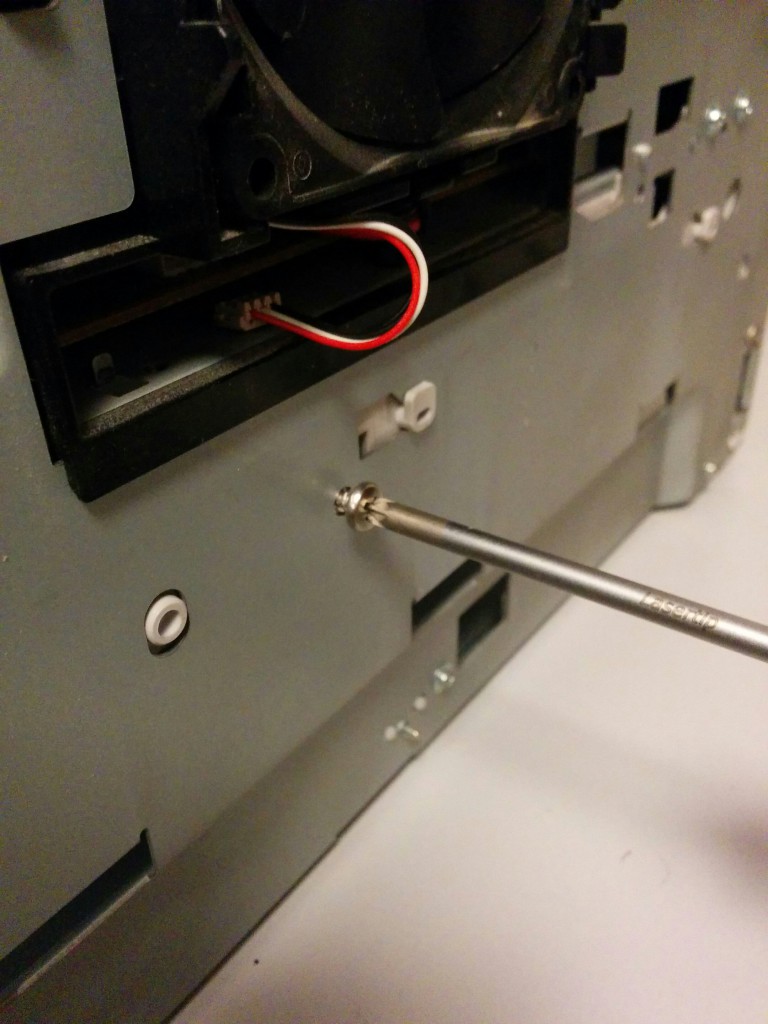

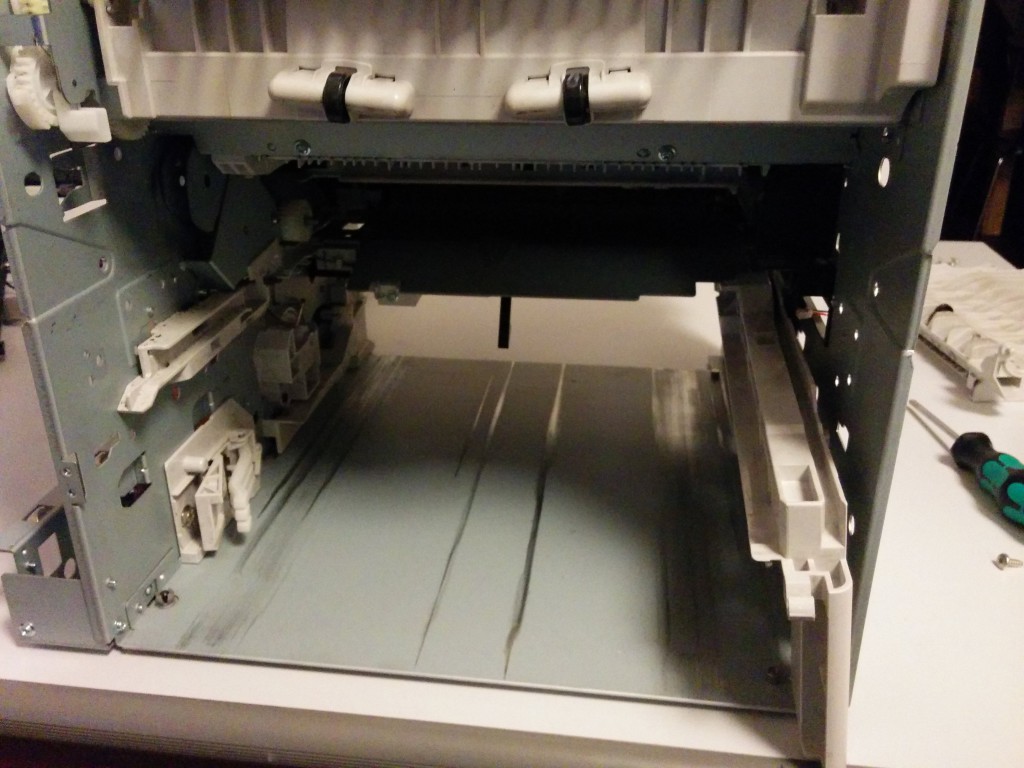

Eigentlich dachte ich, dass die Reparatur relativ einfach von statten gehen wird. Pustekuchen! Man muss fast den gesamten Drucker zerlegen. Es reicht ein Kreuzschlitzschraubendreher und eine Spitzzange und Taschenlampe sind hilfreich. Eine Anleitung habe ich dann bei youtube gefunden. Ich verzichte jetzt mal darauf, eine genaue Beschreibung der Reparatur zu machen, da das Video im Grunde völlig ausreicht. Wer Fragen hat, einfach her damit, ich versuche dann weiter zu helfen. Ich habe auch ein paar Bilder gemacht.

Meine Tipps für euch: Lasst euch Zeit! Passt auf, welche Schraube, an welchen Platz kommt und achtet auf die richtige Reihenfolge. Die folgenden Videos Zeigen aber auch den Zusammenbau. Mir sind einige Unterschiede aufgefallen, offenbar gibt es verschiedene Hardwareversionen. Die Unterschiede sind aber minimal und man findet sich zurecht.

- How To Replace The hp Laserjet 4200n 4250n 4350n Swing Plate PART 1

- How To Fix hp Laserjet 4200n 4300n 4250dn 4350dn Swingplate PART 2

- Good Directions For hp Laserjet Swingplate Removal RM1-0043 PART 3

- RM1-0043 hp Printer Swing Plate Removal Great How To PART 4

- hp Laserjet Swingplate Directions PART 5

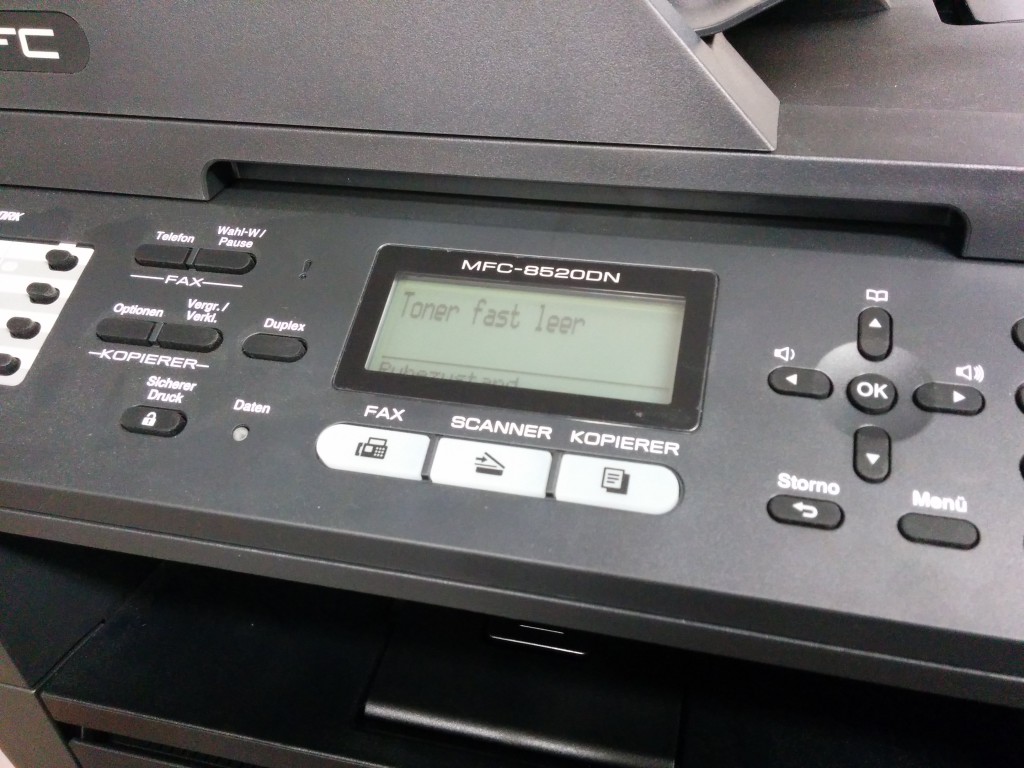

Nach der Reparatur hat der Drucker wieder einwandfrei

funktioniert und ich hatte Glück: Toner ist voll und die Wartungseinheit hat noch 80%. Und alles für 20 Euro und ca. eine Stunde arbeit.